Ich möchte das an dieser Stelle einmal klar und deutlich mitteilen und mich outen – die Golf-Leidenschaft hat mich gepackt. So ungefähr seit Juni, wo ich mal mit Kollegen bei einer Platzrunde mitgelaufen bin – natürlich nicht ohne vorher schon mal als alter Streber zwei Pro-Stunden beim Golfclub in meiner unmittelbaren Nähe zu absolvieren und dann bei den Kollegen als wundersames Natur-Talent zu reüssieren. 🙂

In der Zwischenzeit habe ich festgestellt: Die Hochs und Tiefs sind eng getaktet. Am Anfang funktionierte der Schwung einigermaßen gut, mit Anfänger-Enthusiasmus. Kurze Zeit später sorgte genau dieser Enthusiasmus für eine äußerst schmerzhafte Zerrung unter der linken Schulter, so dass ich gar nicht mehr zuschlagen konnte bzw. mochte. Nach zwei Wochen funktionierte das wieder – und kurz danach traf ich dann wieder keinen Ball mehr, sondern “toppte” alles, traf die Bälle also nur noch an der Oberkante. Weil ich irgendwelche Aktionen in meinen Knien durchführte, die kontraproduktiv/überflüssig/f.d.A. waren…

Anfang Oktober habe ich dann meinen “Platzreifekurs” für einigermaßen viel Geld absolviert, bei “WinstonGolf” in der Nähe von Schwerin. Kann ich sehr empfehlen – Unterbringung top. der Par-3-Platz und die Übungsmöglichkeiten top, der Unterricht top. Am ersten Tag haben wir mein Schwungproblem gelöst, am zweiten die Handgelenksrotation dazu gelernt – und am dritten Tag kam dann noch der Hüft-Steinschleudereffekt, der Zeigefingerdruck und die Drehung im linken Handgelenk (um den Schlägerkopf offen zu lassen und den Slice zu vermeiden…) hinzu. Das war allerdings zuviel für mein Koordinaten-System – der Mittwoch nachmittag war schon ziemlich katastrophal auf dem Winston-Kranich-Kurzplatz – und das nach den Pars und Birdies am Dienstag. 🙁

Die Platzrunde auf dem Winston Open am Donnerstag war dann völlig katastrophal – der erste Schlag direkt seitwärts in die Dünen – und so ging es dann munter weiter. Die Erkenntnisse der ersten beiden Tage funktionierten nicht mehr. Am Nachmittag durfte ich noch mal eine Solo-Runde auf dem Platz allein spielen – etwa zwei Drittel der Schläge waren o.k. – der Rest ging in die Dünen, die Bunker oder ins Wasser. Am Abend war ich ziemlich verzweifelt: Wieso gebe ich hier einen Tausender aus für einen Platzreifekurs, wenn ich bei diesen Distanzen (zumindest mit den von mir bislang praktisch ausschließlich gespielten Eisen…) und den Grün-Schwierigkeiten eigentlich keine Chance habe, die Vorgabe 54 zu erreichen?

Noch später kam mir dann die Erkenntnis und Beruhigung – die Platzreife konnte ich ja auch ohne die 54 erreichen. Und so war es dann auch am Freitag, dem 13.10. : das Wunder blieb aus, trotz mehrerer vielversprechender Ansätze…Platzreife ja, Minimal-Vorgabe nein.

Etwas suboptimal, weil ich die für die Wochentags-Spielberechtigung bei meinem Heimat-Club brauche. Aber das schaffe ich schon noch, auf einem etwas leichteren/kürzeren Platz. Ich bin nämlich äußerst begabt. 🙂 Anfänger flennen ja bekanntlich oft herum wegen der Bälle, die sie in die Prärie verschlagen. Und kaufen sich Lake Balls oder ähnliche Gebraucht-Angebote.

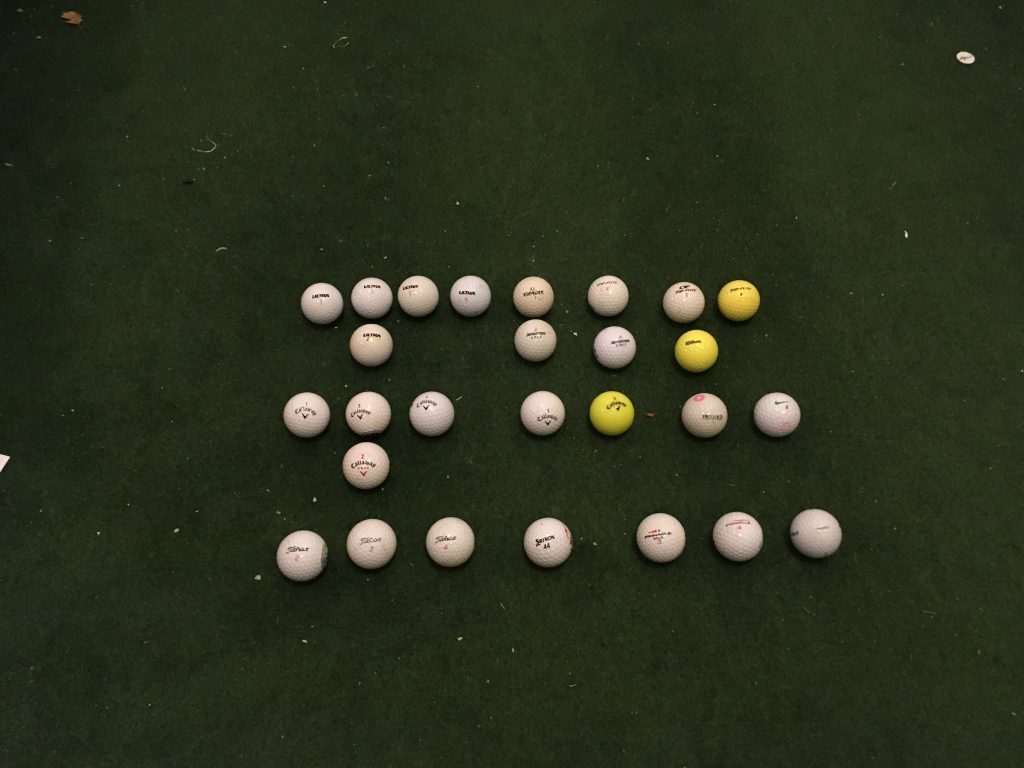

Ich habe mir am Anfang 24 fabrikneue Bälle “Wilson Ultra” (“The longest Ultra ever”) zugelegt, Für 18,95 €. Davon sind jetzt noch vier Bälle da. Im Gegenzug habe ich allerdings 23 andere Bälle gefunden. Von Callaway, Tiltleist, Nike, Bridgestone, Top-Flite, Wilson, Pinnacle. Ist wirklich sehr interaktiv und kommunikativ, diese Sportart.

P.S. Das ändert natürlich nichts an individuellen Katastrophen – zwischenzeitlich hatte ich heute schon vier Bälle – von einem nachfolgenden Flight verfolgt, im tiefen Herbstlicht und bei unfassbarem Laub-Ärgernis – verloren, Drei davon habe ich dann bei der nächsten Runde wiedergefunden. Und noch drei fremde…

P.S. 2 Irritans et revocans: Kurz nach diesem allzu optimistischen Blogpost habe ich dann bei einer weiteren Kurzplatzrunde sechs Bälle netto nach links in die Landschaft verhookt. Das mit dem Ausgleich-Finden ist offenbar doch keine Gesetzmäßigkeit. Und so habe ich mir in Demut dann doch mal 100 Fund-Bälle für 28,- Euro bestellt. 🙂 Was kümmert mich mein Geschwätz von Gestern.