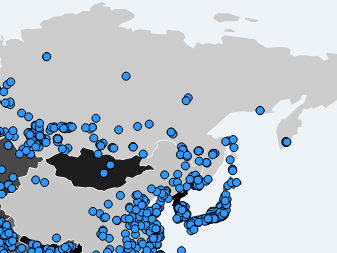

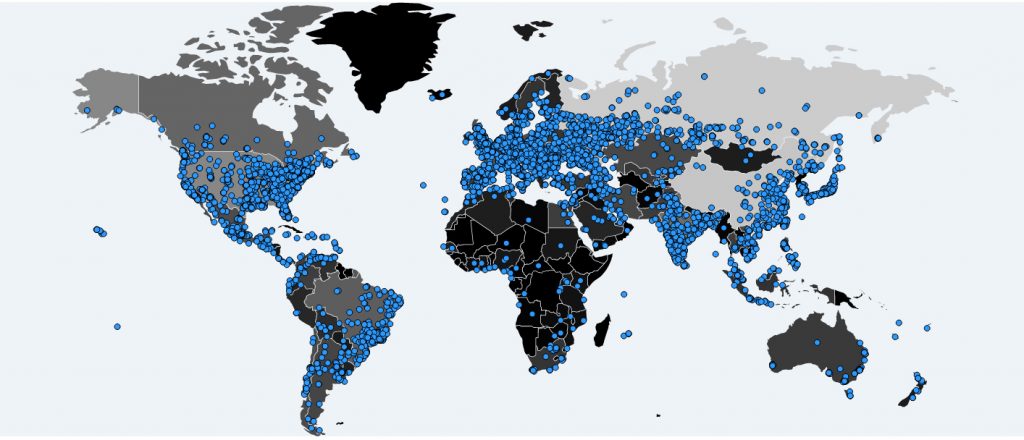

Ob der globale “WannaCry”-Malwareausbruch wirklich eine “Cyberattacke” oder nicht eine ganz stinknormale Ransomware-Aktion war/ist, das bleibt noch abzuwarten. Die schlechte Nachricht: Der vermeintlich zur Entwarnung Anlass gebende “Killswitch”, die entweder absichtlich oder versehentlich eingebaute Notabschaltung, die durch einen Sicherheitsexperten entdeckt und aktiviert worden ist (eine nicht völlig auszuschließende Vermutung könnte auch sein, der Sicherheitsexperte hätte irgendwelche Verbindungen zu den Urhebern 🙂 ) wird offenbar in typischen Firmennetzen (mit Proxy-Servern) gar nicht wirksam.

Die Diskussion, ob Geheimdienste in “zivilisierten” Ländern nicht “eigentlich” die ihnen bekannten Sicherheitslücken sofort an Software-Hersteller melden müssten, gibt es schon lange – und letztlich ist das Traumtänzerei. Die Dienste und Strafverfolgungsbehörden brauchen Exploits und den Informationsvorsprung gegenüber der Öffentlichkeit, um Feinde/Terroristen/Kriminelle überwachen/auszuspionieren/überführen zu können. Das kann man legitim finden oder auch nicht. Bei einem von vielen Seiten geforderten, aber nicht zu erwartenden Strategieschwenk westlicher Dienste würden natürlich auch die Dienste Russlands, Chinas und Nordkoreas sofort nachziehen. Oder doch nicht? Nein.

Auch der Versuch von Microsoft, den “schwarzen Peter” der NSA zuzuschieben, überzeugt nicht ganz. Erstens: Der “Cruise Missile-Vergleich” hinkt – einen Tomahawk-Marschflugkörper kann eine Privatperson nicht zusammenlöten; eine Sicherheitslücke entdecken und einen Exploit schreiben aber durchaus. Zweitens: Vielleicht sollte Microsoft ja noch mehr Manpower daran setzen, Fehler zu finden. Und gefundene Fehler möglichst schnell zu fixen. Allerdings: Neben westlichen und östlichen und sonstigen Geheimdiensten sind ja auch noch westliche, östliche und sonstige Hacker, Sicherheitsforscher, Black- und Whitehats im Spiel – das Ganze hat nicht nur mit Moral, sondern vor allem mit Geschäft zu tun…

Aber von wegen “schwarzer Peter” an die NSA – der WannaCry-Ausbruch ist ja nun gerade kein Beispiel für das Ausnutzen eines Zero-Day-Exploits. Insofern: Trotz allem Verständnis für die Schwierigkeiten von Firmen-Admins, einen Patch erst einmal auf Kompatibilität abzuchecken, trotz allem Verständnis für die Privatanwender – wer zwei Monate nach einem verfügbaren Sicherheitsupdate noch verwundbar ist, der hat vermutlich seine Hausaufgaben nicht gemacht. Insofern ist WannaCry vor allem eine Bestandsaufnahme und hilfreiche Warnung: Wie verwundbar sind wir eigentlich? Für den Fall, dass mal ein “richtiger” Cyberangriff kommt.

Sicherheitslücke war bekannt: Cyerattacke WannaCry · Deutschlandfunk Nova

Deutschlandfunk Nova – Hielscher oder Haase vom 15.05.2017 (Moderation: Diane Hielscher)