Der Cyberkrieg ist da – endlich. Ich habe mich ja manchmal schon als Panikmacher gefühlt mit meinem ständigen Herumwarnen in den Sendungen: “Ganz schnell das Update einspielen, diesmal ist es wirklich ernst!” “Unbedingt regelmäßige Backups machen, das ist das Einzige, was hilft!” Und dann habe ich natürlich immer auch die verständnisvollen Blicke der Kolleginnen und Kollegen registriert – ja, ja; unser Netzreporter kommt mal wieder mit blinkenden Alarmleuchten am Alu-Hut ins Studio. Wo blieb denn der Weltuntergang nach der Stagefright-Lücke? Na also.

Aber jetzt ist es da, das weltweite Armageddon. Und wer ist schuld – außer Microsoft und den Leuten, die ihre Updates nicht einspielen oder halt ältere Betriebssystemversionen weiterbetreiben, für die es keine Sicherheitsfixes mehr gibt (* siehe Nachklapp); und außer den Unglücksraben, die nun ganz konkret auf die initiale Phishing-Mail geklickt und dem Wurm damit die Tür ins Firmen-Netzwerk aufgemacht haben? Nordkorea natürlich. Hier ist der Beweis:

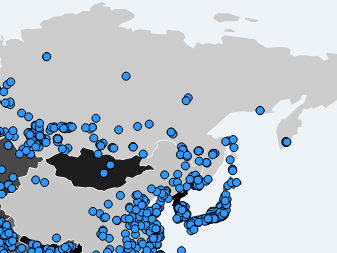

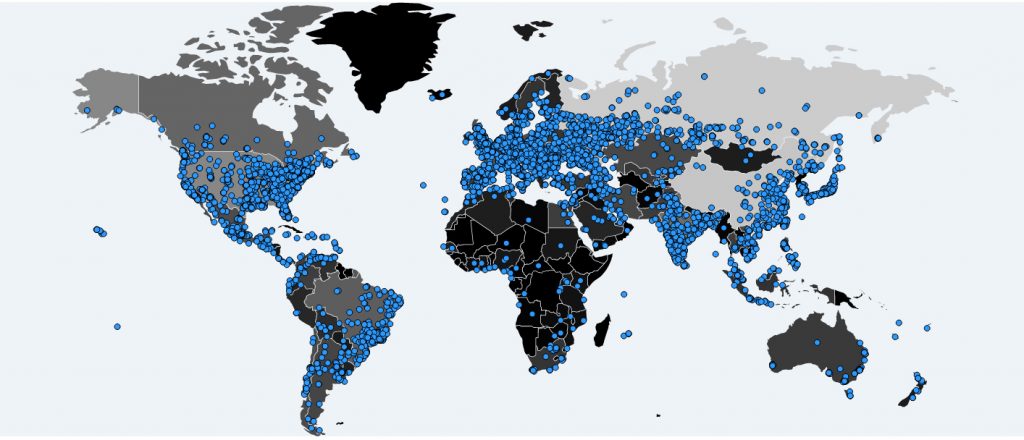

Na, klingeln die Glocken? Überall infizierte System, nur nicht im Reich des Diktators mit der gewagten Frisur? Als Hacker sind die Schurken eh bekannt, und Geld braucht die Mischpoke bekanntlich auch ganz dringend. Ok, wenn man einen etwas größeren Blick auf das Geschehen wirft, dann kommen noch andere Verdächtige mit ins Spiel: Turkmenistan! Papua-Neuguinea! Madagaskar!

Da hat sich auf jeden Fall jemand richtig Mühe gegeben, allein schon die recht passablen Übersetzungen der Handlungs- und Zahlungsanweisungen in die jeweiligen Landessprachen – alle Achtung. Die Sache mit der Killswitch-Domain ist hingegen suboptimal gelaufen, trotz der an sich ja ehrenwerten Idee, eine Notbremse einzubauen. Es gibt aber für alle Betroffenen noch eine richtig gute Nachricht: Die Zahlung des geforderten Lösegeldes, die können Sie sich sparen!

Le ransomware #WanaDecryptor sur des écrans de gares en Allemagne. Frankfort et Neustadt. #Wanacry #WanaCrypt0r #WanaCrypt pic.twitter.com/ZbhbCcVfWl

— Médecine Libre (Jérôme Pinguet) (@MedecineLibre) May 12, 2017

Es gibt nämlich im Programmcode von Wannacry nur drei fest “hardcodierte” Bitcoin-Adressen – das heißt, die Erpresser können gar nicht feststellen, wer gezahlt hat und wer nicht. (Nachklapp: OK, man soll ja nach der Zahlung auf den Button “Check Payment” klicken. Am besten während der Erpresser-Bürostunden 9-11 Uhr. Vielleicht geht ja dann der Private Key mit einem Timestamp an den Command-Server raus, und die freundlichen Erpresser checken das dann nach, ob das zu einer Zahlung passt. Vielleicht könnte man auch nicht zahlen und den Button trotzdem drücken ?) Aber vielleicht ist das ja auch ein Ransomware-Crowdfunding mit einer Zielmarke – sobald 10 Millionen Dollar eingesammelt sind, rücken die Leute freundlicherweise global die Entsperr-Schlüssel raus. Oder so.

Nachklapp: Microsoft hat in einer Blitz-Reaktion auf WannaCry Updates für eigentlich nicht mehr unterstützte ältere Windows-Versionen bereitgestellt.

Bleibt nur noch abzuwarten, wer es als erster auf alte XP- oder NT-Gurken – z.B. die Fahrkartenautomaten im öffentlichen Nahverkehr – schafft; der Sicherheitsfix oder der Crypt-Wurm bzw. seine Nachfolger 🙂