Es ist halt so ein gewisses Ritual bei mir, dass ich um 20 Uhr das Fernsehen einschalte, um die Tagesschau zu gucken (und dann ganz schnell auch wieder auszumachen, bevor eine launig-weichgespülte Intromusik signalisiert, dass nun etwas grässliches wie „Um Himmels Willen“ folgt…) – ich ziehe nach wie vor den vielleicht etwas steifen Gestus im Ersten der pseudo-lockeren Nachrichten“präsentation“ bei der Konkurrenz vor. Aber ob ich da wirklich beim richtigen Kanal bin, daran hatte ich gestern erhebliche Zweifel.

Ich mache also völlig unvorbereitet oder uninformiert die Glotze an, zuerst läuft noch ein paar Sekunden Werbung (Bauhaus, wenns gut werden muss, soweit ich mich erinnere…) – der Eingangstrailer läuft, Jens Riewa sagt sein Sprüchlein auf („Meine Damen und Herren, ich begrüße Sie zur Tagesschau“) – und dann geht es ohne jegliche Erklärung weiter: (Ein gekürzter Mitschnitt findet sich hier.) „Aktuelle Informationen zur Lage in München jetzt von meinem Kollegen Eckhart Querner. Herr Querner, wie erleben Sie die Lage in München zur Zeit?“ Hinter Jens Riewa sieht man einen Herrn mit Mikrofon, an dem aber ein anderer Herr noch hektisch herumzupft, dann verschwindet die Einblendung.

Oha, da gibt es also irgendeine Lage in München – und das kann in diesen Zeiten und unter diesen Umständen ja auch nichts Gutes bedeuten. Herr Riewa schaut betreten drein und lauscht der Regieanweisung in seinem Ohrstecker – dann kommt das Bild im Hintergrund wieder, auf dem wiederum ein emsiger Technik-Kollege um den Reporter herumwieselt und zupft und verkabelt. Ganz offenbar ist Herr Querner noch nicht soweit, was Jens Riewa immer noch sehr souverän entschuldigt, während das Bild wieder weggenommen wird, jetzt erfahren wir immerhin auch, was überhaupt los ist, ein Anschlag nämlich. Nach diesen zusammenfassenden Informationen der nächste Versuch, und erneut die Frage (weil sie nun ja einmal so gut ist…) an Herrn Querner, wie er denn die Lage erlebt.

Herr Querner schaut sich aber gerade um, guckt dann wieder in bzw. neben die Kamera, im Wartemodus halt und definitiv nicht im Bewusstsein, schon wieder mal auf Sendung zu sein. Neuer Versuch aus der Regie – Telefonschalte zum Kollegen Richard Gutjahr (der offenbar momentan bei allen Anschlägen in Europa als Augenzeuge vor Ort ist, das würde ein KI-Algorithmus für höchst verdächtig halten…) Herr Gutjahr kann aber auch im Moment nichts berichten, weil die Leitung offenbar noch nicht steht. Der arme Herr Riewa fragt noch einmal nach – immer noch mit bewundernswerter Gesichtsbeherrschung – irgendein falscher Ton wird reingeblendet, Herr Riewa bekommt neue Ansagen der Regie aufs Ohr, bittet noch mal um Entschuldigung, und dann, bei Minute 2’35, kommt die erste erlösende Rückmeldung von Herrn Gutjahr, wenn auch zunächst nicht verständlich, der „gerade noch rechtzeitig“ in das Krisengebiet hereingekommen ist, nachdem er im Auto in der Nähe unterwegs, von Schüssen und womöglich Toten erfahren hat.

Wer wie ich bei Rundfunk oder TV arbeitet, der kennt solche Albtraum-Situationen mit zusammengebrochenen Leitungen oder kaputten Sendepulten (oder eben mit Techniker- oder Regie-Fehlern, ich selbst habe da auch schon das eine oder andere Mal etwas verbockt) – wobei das Desaster in diesem Fall schon sensationelle Ausmaße hatte. Geschenkt. Aber das wirkliche Grauen, das ging ja nun erst richtig los. Nach dem ersten Telefonat mit Herrn Gutjahr ist Herr Querner nun zum vierten Male auf Sendung, die Frage wiederum „Herr Querner, wie erleben Sie die Lage dort?“ – und oh, Wunder, nach einer Schrecksekunde (im Gesicht von Herrn Riewa laufen ganze Romane ab…) beginnt Herr Querner auch zu reden, Er ist einen halben Kilometer vom Tatort entfernt und referiert das, was er vom Hörensagen weiß und von der Ansicht eines Handyvideos. Dann gibt er „mit diesen Informationen zurück an Jens Riewa.“

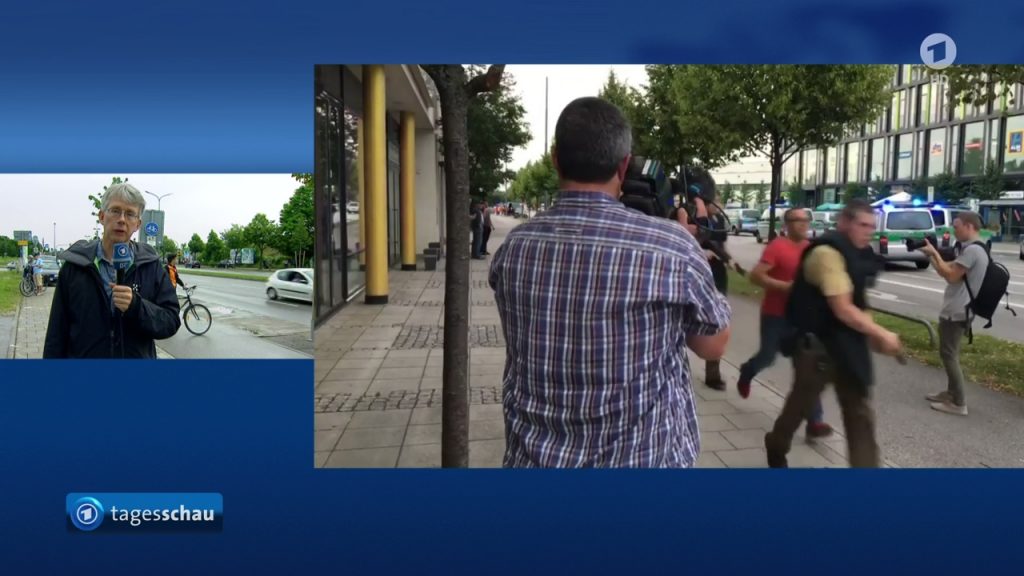

Aber so einfach lässt der ihn nicht davonkommen – eine Nachfrage. Herr Querner steht wieder im Stand-By-Modus und sagt nix. Möglicherweise ahnt er schreckliches. Jetzt kommen nämlich alle mögliche Fragen, zu denen Herr Querner eigentlich absolut nichts sagen kann, jedenfalls nicht aufgrund der Tatsache, dass er da steht, wo er steht. Zwischendurch werden Bilder eingeblendet, wo Polizisten im Laufschritt mit gezückter Waffe Personen einen Bürgersteig entlang eskortieren – vorbei an den Kamerateams, die das in aller Seelenruhe und ohne jegliches Zeichen einer akuten Gefahr filmen und dabei wiederum gefilmt werden.

Herr Querner schildert, was wir gleichzeitig hinter ihm ohnehin sehen und hören. Er beschreibt die Situation als immer noch extrem angespannt, während hinter ihm Jugendliche hin und her durchs Bild latschen und wiederum das Kamerateam mit dem Smartphone filmen.

Zwischendurch kommt wieder Herr Gutjahr zu Wort, dann auch ein Experte, und die Fachsimpelei geht los, war es ein Terroranschlag oder ein Amoklauf, oder irgendwas mit „fließendem Übergang“? Und immer alle Einschätzungen mit den mittlerweile von allen Akteuren verinnerlichten Einschränkungen – „möglicherweise, vermutlich, wenn das so stimmen sollte“ – alles journalistisch korrekt. Fragt sich nur, warum man dann überhaupt „live“ dran bleibt am Ereignis und wie lange – wenn man offenbar einerseits keine neuen belastbaren Information mehr hat und über weniger belastbare nicht reden möchte.

Die gab es nämlich sehr früh – aus den Social Media. Zum einen kursierten spätestens gegen 18.18 Uhr Aufnahmen (von dem Zeitpunkt findet sich ein Screenshot des Facebook-Accounts der Münchener Polizei, wo das Video gemeldet wurde), die ganz offenbar den (oder einen) Täter auf dem Dach des Parkhauses zeigen, und das andere, schon von Herrn Querner referierte Video, das die ganz offenbar gleiche Person schießend vor der McDonalds-Filiale zeigt. Das dies nun eigentlich die „möglicherweise authentischen“ Quellen sind, über die man so schnell wie möglich und so fachkundig wie möglich reden müsste, das sieht man im Ersten anscheinend nicht so, oder es fehlten die personellen Kapazitäten.

In den Social Media kursiert sehr früh noch ein anderer Hinweis – dass nämlich über ein gehacktes oder gefaketes Facebook-Profil einer jungen Frau offenbar Mitteilungen verschickt worden waren; mit dem Ziel, junge Leute zu dem McDonalds-Restaurant zu locken. Und in dem später von Facebook gesperrten Profil identifiziert ein anderer User dann auch den Täter mit Vor- und Nachnamen. Jetzt, nach der Pressekonferenz der Münchner Polizei stellt sich heraus – das waren in diesem Fall die relevanten Informationen; der merkwürdige Gang des Täters, sein „Dialog“ auf dem Dach, das Anlocken von jungen Menschen, vielleicht sogar gezielt von solchen mit Migrationshintergrund. Auch wenn es zusätzlich die üblichen Fakes gab.

Und das Fazit? Es wäre vielleicht noch einmal an der Zeit, in den Redaktionen sehr gründlich darüber nachzudenken, wie man solche „Akutsituationen“ eigentlich abdecken will und kann. Das Tempo herausnehmen und sich auf bestätigte Informationen der Polizei verlassen wäre die eine Möglichkeit – da verliert man allerdings seine Kundschaft im Zweifelsfall an weniger zimperliche Konkurrenz. Ein rund um die Uhr verfügbares und auch noch sehr kompetent besetztes Team, das Onlinequellen sichtet und mit forensischen Methoden verifiziert, wäre eine andere Option – angesichts der finanziellen Realitäten in öffentlich-rechtlichen wie in privaten Medien eine ziemlich unrealistische.

Kleiner, großer Haken überdies: Eine forensisch abgesicherte und sachkundig eingeordnete „Live-Berichterstattung“ mit Netz-Quellen wäre zwar journalistisch wertvoll, würde aber u.U. der Polizei in die akute Arbeit hineinpfuschen – die sich wiederum fragen lassen muss, ob sie beim Monitoring und der Verifizierung von Net-Input schon auf der Höhe ist. Was ich selbst jedoch eigentlich nicht mehr sehen möchte: Vor-Ort-Live-Reporter, die mit zuversichtlichem oder verzweifeltem Gesicht über Dinge spekulieren, über die sie nichts wissen. Oder verpixelte Einspieler aus dem Netz, von denen man sich „journalistically correct“ distanziert, anstatt den Versuch einer Überprüfung und Bewertung zu machen.